Базове налаштування фаєрвола в Мікротік

Сьогодні хочу детальніше розкрити тему захисту роутерів популярної латвійської марки. Йтиметься про базовому налаштуванні Firewall в Mikrotik для забезпечення безпеки і зручності. Стаття на цю тему була написана вже давно, але я вирішив її повністю переробити і актуалізувати.

Вступ

Довгий час у мене була опублікована стаття про просту настройку фаєрвола на мікротік. Там були перераховані базові правила для обмеження доступу до роутера, і тим не менш, стаття зібрала понад 200 тис. Переглядів. Потім була друга версія статті, в якій проте були неточності. Після пройденого навчання, я актуалізує її в третій раз.

Деякий час назад я оновив і актуалізував статтю про базову настройку mikrotik. У коментарях багато людей нарікали мені на те, що я зовсім не приділив увагу налаштуванню фаєрвола. Мені не захотілося заважати все в купу, тому я пишу окрему докладну статтю на цю тему, а в налаштуванні роутера залишу посилання на неї.

Отже, будемо вважати, що ви вже налаштували роутер приблизно так само, як я описав у своїй статті. Є локальна мережа, яка буде виходити в інтернет через мікротік. І є сам мікротік, який хочеться захистити, обмеживши доступ для всього зайвого, дозволивши тільки те, що нам потрібно.

| 192.168.88.1 | локальна адреса мікротік |

| bridge1-lan | назва бріджа, в який об’єднані всі інтерфейси для локальної мережі |

| ether1-wan | інтерфейс для зовнішнього підключення WAN |

| 192.168.88.0/24 | локальна мережа, яку обслуговує мікротік |

Default firewall в Mikrotik

Якщо ви використовуєте дефолтну конфігурацію роутера, то вона по-замовчуванню має стандартні правила firewall. Наводжу список стандартних правил (rules) з коментарями. Нагадую, що експорт правил firewall в mikrotik можна виконати за допомогою такої команди:

>> ip firewall export file=rules

Ось список стандартних правил:

/ip firewall filter add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN /ip firewall nat add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=out,none out-interface-list=WAN

В принципі, за наведеними коментарів приблизно зрозуміло, що тут відбувається. Дропана всі вхідні і транзитні з’єднання не з локальної мережі, дозволений пінг – icmp, дозволений ipsec, дозволені встановлені з’єднання. Усе. Ну і налаштований NAT через WAN інтерфейс.

У багатьох випадках даних правил за замовчуванням може бути досить звичайному користувачеві, який просто налаштував маршрутизатор будинку для виходу в інтернет. Беріть на озброєння, якщо вам від маршрутизатора більше нічого не треба.

Якщо ж ви хочете трохи краще розібратися в пристрої firewall і спробувати налаштувати його самостійно, то давайте розбиратися далі разом.

Firewall і базове налаштування безпеки

Давайте тепер поміркуємо, навіщо потрібен файрвол і які питання він вирішує. Причому не тільки в контексті мікротіка, а взагалі. Зараз кожен доморощений адмін розповідає, як важливо завжди налаштовувати firewall, іноді навіть не розуміючи, для чого він потрібен. Особисто я не є прихильником створення зайвих сутностей, тому там де міжмережевий екран не потрібен, я його не налаштовую.

Мережевий екран дозволяє налаштовувати доступ як до самого шлюзу, так і до ресурсів за ним. Припустимо, у вас не запущено ніяких сервісів на роутері, і немає ніякого доступу ззовні в локальну мережу. У вас є якась служба на шлюзі, за допомогою якої до нього підключаються і управляють (ssh, winbox, http і т.д.), причому обмеження доступу до цієї служби налаштовувати не планується. Питання – навіщо вам в такому випадку налаштовувати фаєрвол? Що він буде обмежувати і які правила туди писати? В такому випадку вам буде достатньо відключити всі сервіси на роутері, які слухають підключення із зовні і все.

Насправді такий кейс дуже популярний будинку або в дрібних організаціях, де немає постійного адміна. Просто налаштований якийсь роутер, піднятий NAT і все. Я розумію, що неправильно не налаштовувати обмеження на доступ до управління, але я розповідаю, як часто буває. Тобто firewall повинен вирішувати конкретну задачу щодо обмеження доступу до ресурсів, а не існувати просто так, щоб був.

Ще популярні випадки, коли налаштована купа правил, а в кінці все одно варто accept для всіх підключень. Такі ляпи я сам іноді робив, коли налагоджував десь роботу сервісу і забував потім повернути назад обмеження. Фаєрвол начебто налаштований, але реально його немає. Якщо відключити – нічого не зміниться.

До чого я все це написав? До того, що перш ніж налаштовувати firewall, треба визначитися з тим, для чого ми це робимо. Які дозволи або обмеження і для кого ми будемо вводити. Після цього можна переходити до налаштування.

У своєму прикладі я буду налаштовувати міжмережевий екран на мікротіке, перебуваючи в локальній мережі. Вам завжди раджу чинити так само. Є стара адмінських прикмета – дистанційна настройка файрволу до дальнього шляху.

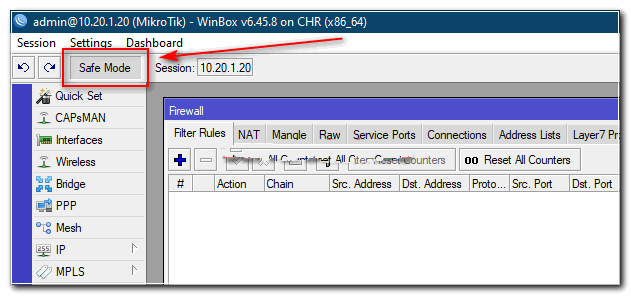

Safe Mode

У Mikrotik є цікаве засіб у вигляді Safe Mode, яке дозволяє відносно безпечно налаштовувати Firewall віддалено. Суть його дуже проста. Ви включаєте цей режим через відповідні налаштування.

Далі, якщо ви некоректно вийдете з цього режиму, то все створені вами настройки будуть скасовані. Коректним виходом з режиму є ручне його відключення через ту ж настройку. Таким чином, якщо під час налаштування фаєрвола у вас зник зв’язок через невірне правила або з якоїсь іншої причини, Мікротік відкотить назад зроблені вами зміни і ви зможете знову підключитися до роутера.

У терміналі цей режим включається комбінацією клавіш CTRL + X. Час очікування, перед відкотом змін максимум 9 хвилин (час TCP timeout). Детальніше про цей режим можна почитати в офіційній документації.

Порядок розташування правил в Firewall

Перед початком настройки firewall в mikrotik, окремо зупинюся на одному дуже важливому моменті – порядку розташування правил. Багато, та й я сам раніше, не надавав великого значення цьому, так як не стикався з високими навантаженнями на мережеве обладнання. Якщо навантаження немає, то різницю не помічаєш. Проте, краще її розуміти.

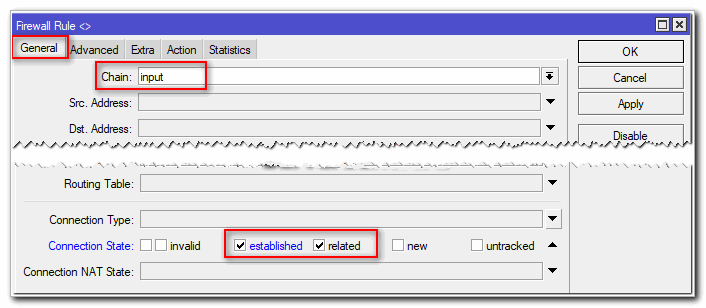

Пакети проходять за списком правил по порядку, зверху вниз. Якщо пакет відповідає якомусь правилу, то він припиняє рух по ланцюжку. З цього випливає важливий висновок – першими в ланцюжку повинні бути правила, які охоплюють максимальний обсяг трафіку, щоб він далі не оброблявся пристроєм. Прикладом такого правила є дозвіл пакетів вже встановлених (established) або пов’язаних (related) з’єднань, які раніше були дозволені якимось правилом. Повторно перевіряти за всіма правилами їх не потрібно. Зробимо таке правило для ланцюжка input – вхідні з’єднання роутера.

Я спочатку наведу це правило у вигляді команди для терміналу, який ви можете відкрити через winbox. Введіть це правило через консоль, а потім вже вивчіть через візуальне уявлення. Переходимо до відповідного розділу IP -> Firewall і додаємо правило. Рекомендую завжди ставити коментарі для правил. Так їх простіше аналізувати.

/ip firewall filter add action=accept chain=input comment="accept establish & related" connection-state=established,related

У дефолтних правилі фаєрвола сюди ж додані untracked підключення. Я не став їх додавати, так як зазвичай не використовую цю можливість. Untracked – це пакети, які не відслідковують connection tracker. Тобто йдуть повз багатьох функцій фаєрвола. В кінці статті я окремо розповім про цю можливість.

Ланцюжки правил

Перше правило фаєрвола для ланцюжка input ми вже написали, але при цьому я забув трохи розповісти про існуючі ланцюжки правил в мікротіковском фаєрволі. Вони успадковуються з лінуксового фаєрвола iptables. По суті, в mikrotik працює саме він.

- Input – пакети, відправлені на сам роутер. Якщо ви підключаєтеся до нього по ssh або winbox, пакети потрапляють якраз в цей ланцюжок.

- Forward – транзитні пакети, що йдуть через маршрутизатор. Наприклад, в локальну мережу за ним, або з неї. Всі запити в інтернет через маршрутизатор мікротік потраплятимуть в ланцюжок forward.

- Output – пакети, відправлені з маршрутизатора. Наприклад, мікротік синхронізує час із зовнішніми ntp серверами. Ці запити будуть потрапляти в ланцюжок output.

При складанні правил firewall немає сенсу намагатися якось перемішувати правила з різних ланцюжків. Вони все одно будуть читатися по порядку відповідно до тієї ланцюжком, в яку потрапляє пакет. Тому я зазвичай спочатку описую все правила для input, потім для forward і в кінці, в разі необхідності, для output.

Приклади готових правил

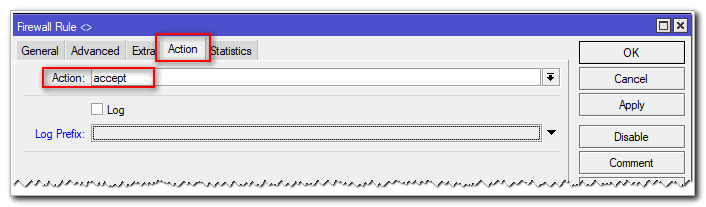

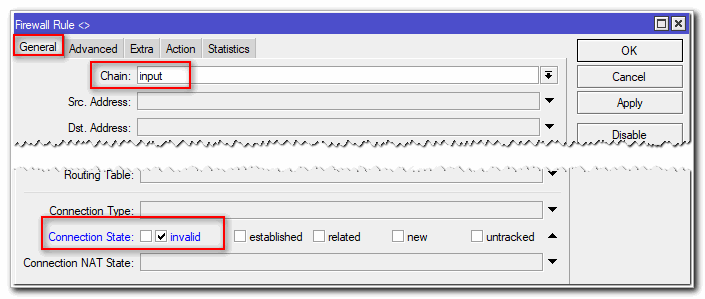

Рухаємося далі. Одне правило у нас є, малюємо наступне. Відкидаємо всі невірні (Invalid) пакети. Це чистої води паразитний трафік. Його пакети не є частиною жодного з відслідковуються з’єднань. Тому чим раніше ми їх відкинемо, тим менше вони будуть навантажувати далі фаєрвол перевірками.

add action=drop chain=input comment="drop invalid" connection-state=invalid

Далі не буду приводити скріни, дуже клопітно їх під кожне правило робити, та й немає сенсу. Просто вставляйте через консоль правила і вивчайте їх самі в winbox. Дозволяємо icmp трафік, щоб можна було пінгувати роутер.

add action=accept chain=input comment="accept ICMP" protocol=icmp

Відповідно, якщо хочете його заблокувати, то замість action = accept зробіть drop, або просто не пишіть правило, якщо в кінці у вас буде повне блокування всього, що не дозволено явно.

Далі я зазвичай дозволяю підключатися до портів, які відповідають за управління роутером (ssh, winbox, https) з довірених ip адрес. Детально це питання я розгляну окремо нижче, тому поки це правило пропустимо.

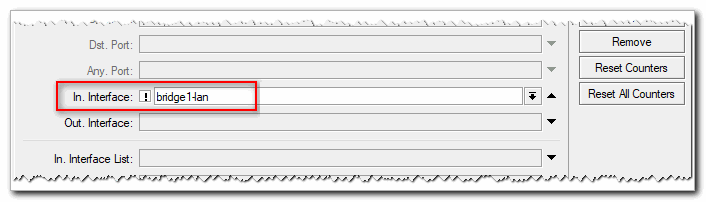

Створюємо заключне правило для ланцюжка input, яке буде блокувати всі запити, які прийшли не з локальної мережі. У моєму прикладі у мене локальна мережа підключена до бриджу bridge1-lan. У нього входять всі порти, підключені в локалку.

add action=drop chain=input comment="drop all not from lan" in-interface=!bridge1-lan

У цьому правилі я використовував заперечення! Bridge1-lan, тобто все, що не відноситься до зазначеного бріджу.

На поточний момент ми заборонили всі запити з поза до роутера, крім пінгів. При цьому доступ з локальної мережі повний. Налаштуємо тепер правила для транзитного трафіку ланцюжка forward. Тут за аналогією з input першими йдуть правила для established, related, invalid пакетів.

add action=accept chain=forward comment="accept established,related" connection-state=established,related add action=drop chain=forward comment="drop invalid" connection-state=invalid

Тепер заборонимо всі запити з зовнішньої мережі, зв’язок з якою через інтерфейс ether1-wan до локальної мережі.

add action=drop chain=forward comment="drop all from WAN to LAN" connection-nat-state=!dstnat connection-stion-state=new in-interface=ether1-wan

Що таке dstnat ми розглянемо трохи пізніше, коли будемо розбиратися з NAT. На цьому список базових правил закінчений. Далі трохи пояснень на тему того, що у нас вийшло.

Важливе зауваження, про який я забув згадати. За замовчуванням, в Mikrotik Firewall нормально відкритий. Це означає, все, що не заборонено явно, дозволено.

На поточний момент у нас заборонені всі вхідні з’єднання, крім пінгу. При цьому дозволені всі запити з локальної мережі в зовнішню, так як ми не вказали жодних блокуючих правил для цього, а значить, все відкрито. Покажу для прикладу, що потрібно зробити, щоб заборонити всі запити з локалки і дозволити, наприклад, тільки http і https трафік.

Для цього ми спочатку створюємо дозволяє правило для 80 і 443 портів. Якщо використовуєте зовнішній DNS сервер для запитів з мережі, не забудьте дозволити ще й 53 порт UDP, інакше dns запити не будуть проходити і сторінки завантажуватися не будуть, навіть якщо дозволити http трафік.

add action=accept chain=forward comment="accept http & https from LAN" dst-port=80,443 in-interface=bridge1-lan out-interface=ether1-wan protocol=tcp add action=accept chain=forward comment="accept dns from lan" dst-port=53 in-interface=bridge1-lan out-interface=ether1-wan protocol=udp

Дозволив http і dns трафік, так як в моєму тестовому оточенні використовується зовнішній dns сервер. Тепер блокуємо всі інші запити по ланцюжку forward з локальної мережі.

add action=drop chain=forward comment="drop all from LAN to WAN" in-interface=bridge1-lan out-interface=ether1-wan

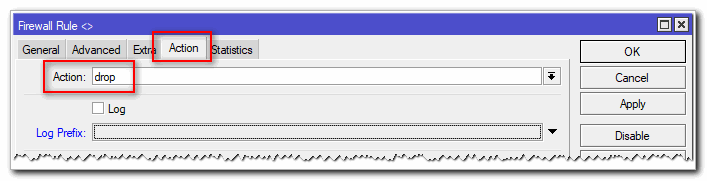

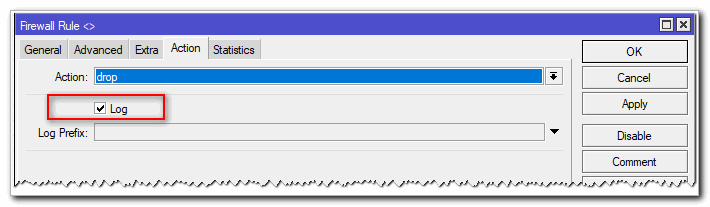

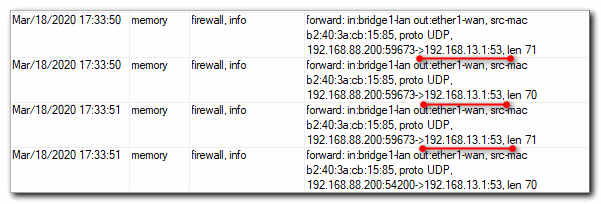

Коли я писав статтю, завис хвилин на 10 і не міг зрозуміти, чому не працює дозволяє правило для http. Я його кілька разів перевірив, все вірно було. Тут і помилитися ніде, але сторінки з інтернету не завантажувалися в браузері. Щоб розібратися, я просто включив логування для останнього забороняє правила.

Після того, як зробив це, побачив, що у мене блокується dns трафік по 53-му порту. Після цього зробив для нього дозвіл і все запрацювало як треба.

Забув попередити. Якщо ви з нуля налаштовуєте фаєрвол в мікротік, то доступу в інтернет з локальної мережі у вас ще немає. Для цього потрібно налаштувати NAT, ніж ми займемося в наступному розділі. Так що поки відкладіть тестування правил і поверніться до них, коли налаштуєте NAT.

Коли у вас щось не виходить, сміливо включайте логирование заборонних правил і ви швидко зрозумієте в чому проблема. Це універсальна порада для настройки будь-якого фаервола. Тільки не забудьте в кінці налагодження відключити логирование. Іноді я це забував зробити. Якщо використовувалося якесь сховище для логів, воно швидко забивалися, так як в блокуючі правила потрапляє дуже багато запитів.

Отже, ми налаштували базовий нормально закритий firewall в мікротіке. У нас заборонено все, що не дозволено явно, в тому числі і для трафіку з локальної мережі. Скажу чесно, я рідко так робив, тому що клопітно постійно щось відкривати з локальної мережі (skype, teamviewer і т.д.). У загальному випадку, якщо немає підвищених вимог безпеки, в цьому немає необхідності. Блокування дозволеного трафіку можна включати в разі необхідності.

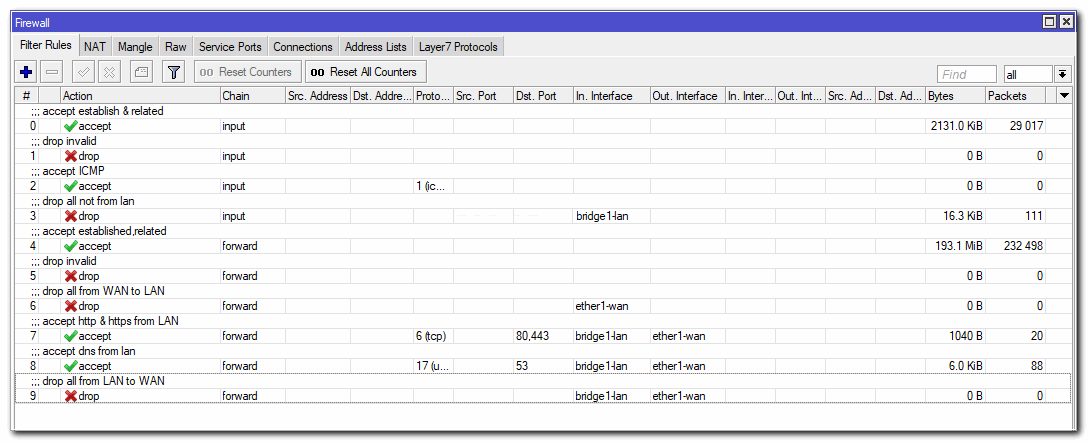

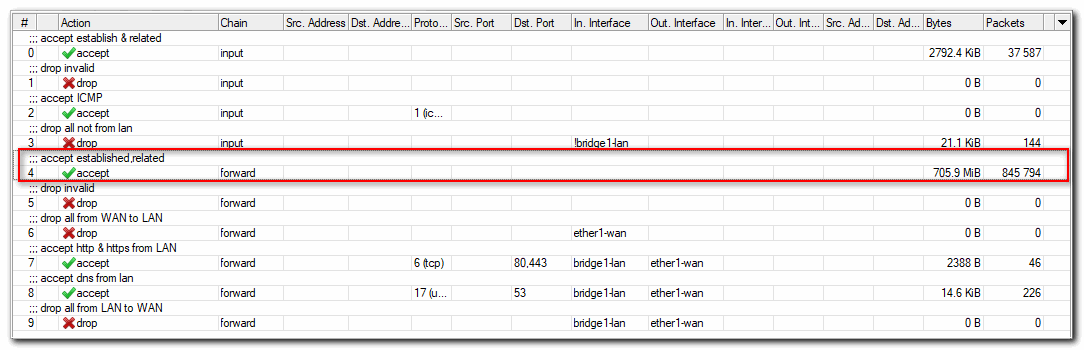

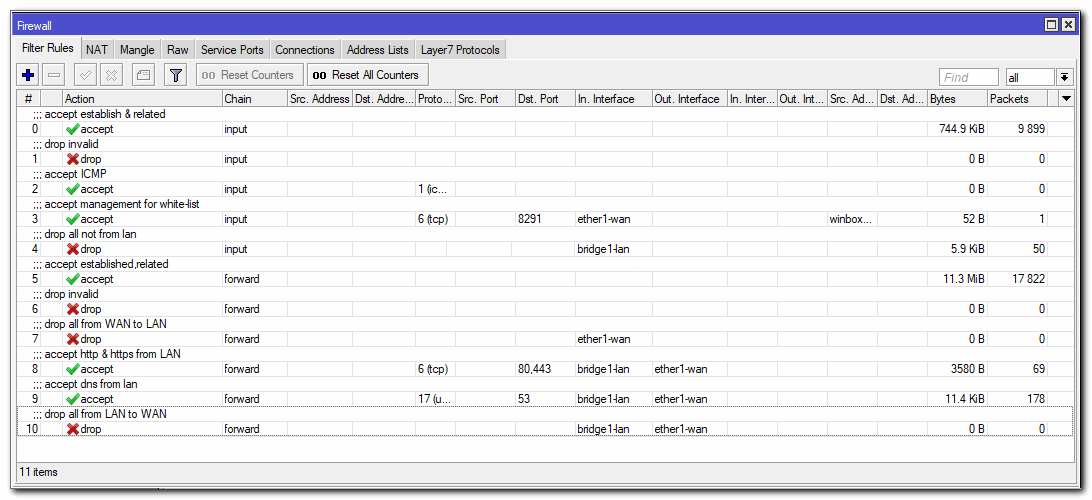

Підсумковий список правил, які вийшли:

/ip firewall filter add action=accept chain=input comment="accept establish & related" connection-state=established,related add action=drop chain=input comment="drop invalid" connection-state=invalid add action=accept chain=input comment="accept ICMP" protocol=icmp add action=drop chain=input comment="drop all not from lan" in-interface=!bridge1-lan add action=accept chain=forward comment="accept established,related" connection-state=established,related add action=drop chain=forward comment="drop invalid" connection-state=invalid add action=drop chain=forward comment="drop all from WAN to LAN" connection-nat-state=!dstnat connection-state=new in-interface=ether1-wan add action=accept chain=forward comment="accept http & https from LAN" dst-port=80,443 in-interface=bridge1-lan out-interface=ether1-wan protocol=tcp add action=accept chain=forward comment="accept dns from LAN" dst-port=53 in-interface=bridge1-lan out-interface=ether1-wan protocol=udp add action=drop chain=forward comment="drop all from LAN to WAN" in-interface=bridge1-lan out-interface=ether1-wan

Поки у нас ще не налаштований вихід в інтернет для локальної мережі. Зробимо це далі, налаштувавши NAT.

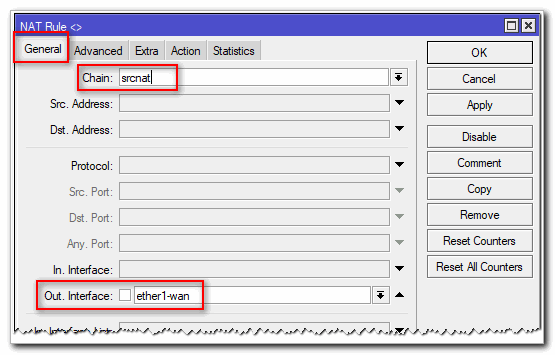

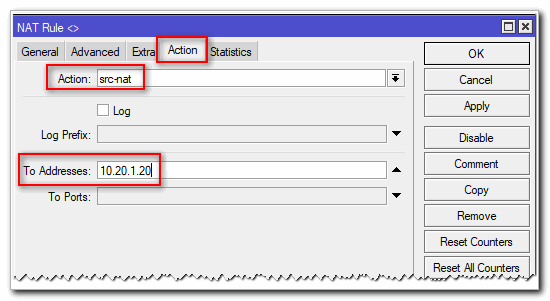

Налаштування NAT в мікротік

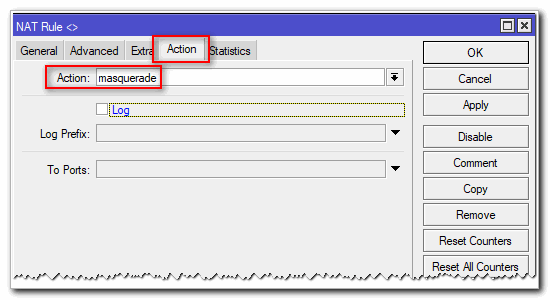

З НАТОм в мікротік є один важливий нюанс, про який я не знав, поки не прочитав презентацію одного зі співробітників, яку я в підсумку перевів – My «holy war» against masquerade. Я завжди і скрізь використовував masquerade для настройки NAT. До того ж ця дія пропонується і в дефолтної конфігурації. За своєю суттю masquerade – окремий випадок src-nat, який слід використовувати в тому випадку, якщо у вас не постійний ip адресу на зовнішньому інтерфейсі. Причому, в деяких випадках з masquerade можуть бути проблеми. Які саме – описані в презентації.

Таким чином, якщо у вас постійний ip адресу, то для NAT використовуйте src-nat, якщо динамічний – masquerade. Різниця в настройках мінімальна.

Для того, щоб користувачі локальної мережі, яку обслуговує роутер на мікротік, змогли отримати доступ в інтернет, налаштуємо на mikrotik NAT. Для цього йдемо в розділ IP -> Firewall, вкладка NAT і додаємо просте правило.

/ip firewall nat add action=src-nat chain=srcnat out-interface=ether1-wan to-addresses=10.20.1.20

В даному випадку 10.20.1.20 ip адресу на wan інтерфейсі. Якщо не постійний ip адресу на wan інтерфейсі, то робимо з masquerade.

add action=masquerade chain=srcnat out-interface=ether1-wan

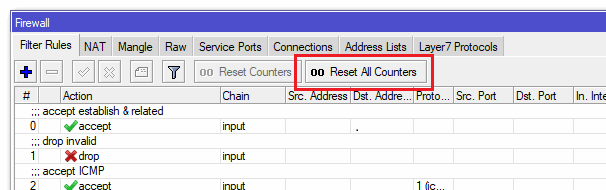

Все, NAT налаштований, користувачі можуть виходити в інтернет. Тепер пропоную перевірити роботу firewall, який ми налаштували. Скиньте всі лічильники в правилах.

Тепер згенеруйте якомога більше трафіку і подивіться, через які правила він буде йти. Можна скористатися сервісом від Яндекса по вимірюванню швидкості інтернету – https://yandex.ru/internet/.

Велика частина трафіку пройшла за правилом з established, related з’єднанням, мінімально навантажуючи роутер своєї обробкою в контексті саме фаєрвола. Особливо це буде актуально, якщо у вас багато правил в firewall. Важливо їх розташувати в правильному порядку.

“Проброс” портів

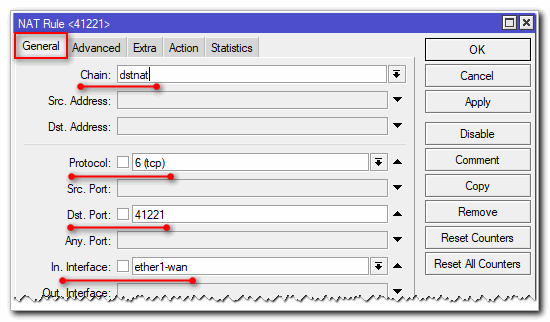

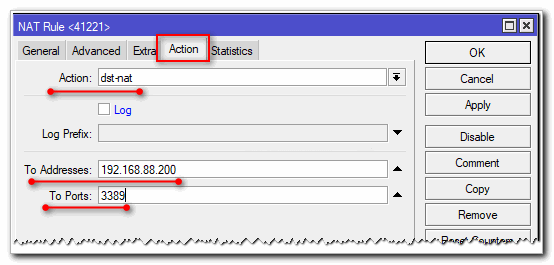

Покажу на простому прикладі, як при налаштованому NAT і включеному фаєрволі виконати кидок порту в mikrotik для доступу до служби в локальній мережі. Прокинути порт можна в тій же вкладці NAT в налаштуваннях Firewall.

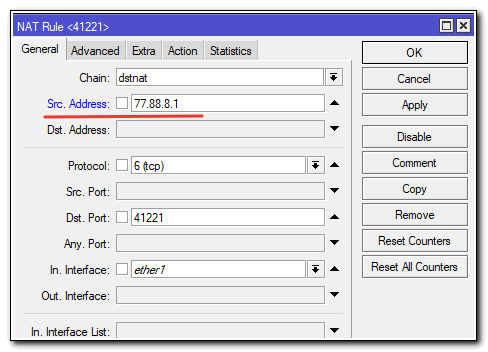

Для прикладу виконаємо кидок порту rdp з інтернету через мікротік. Ззовні буде відкритий порт 41221, а кидок буде йти на локальну адресу 192.168.88.200 і порт 3389.

add action=dst-nat chain=dstnat dst-port=41221 in-interface=ether1-wan protocol=tcp to-addresses=192.168.88.200 to-ports=3389

Якщо у вас решті фаревол мікротіка налаштований по поему опису вище, то кидок порту вже запрацює і більше нічого робити не треба. Так як у нас правило на блокування запитів із зовні в локальну мережу зроблено з урахуванням виключення ланцюжка dstnat, все буде працювати відразу. Нагадую це правило.

add action=drop chain=forward comment="drop all from WAN to LAN" connection-nat-state=!dstnat connection-state=new in-interface=ether1-wan

Якщо ви налаштовували firewall раніше з якихось інших матеріалів, там могло бути інше правило, без урахування dstnat, наприклад ось так:

add action=drop chain=forward comment="drop WAN -> LAN" in-interface=ether1-wan out-interface=bridge1-lan

До такого правилу треба обов’язково вище додати дозволяє, приблизно ось так:

add action=accept chain=forward comment="accept WAN -> LAN RDP" dst-address=192.168.88.200 dst-port=3389 in-interface=ether1-wan protocol=tcp

Я настійно не рекомендую відкривати доступ до rdp порту для всього інтернету. Особисто мав сумний досвід в такій ситуації. Обов’язково налаштуйте обмеження доступу по ip до цього порту, якщо таке можливо. Якщо неможливо, то чи не йти трафік порт, а зробіть доступ по vpn. Обмеження по ip робиться просто. Додаємо ще один параметр Src. Address в правило проброса порту.

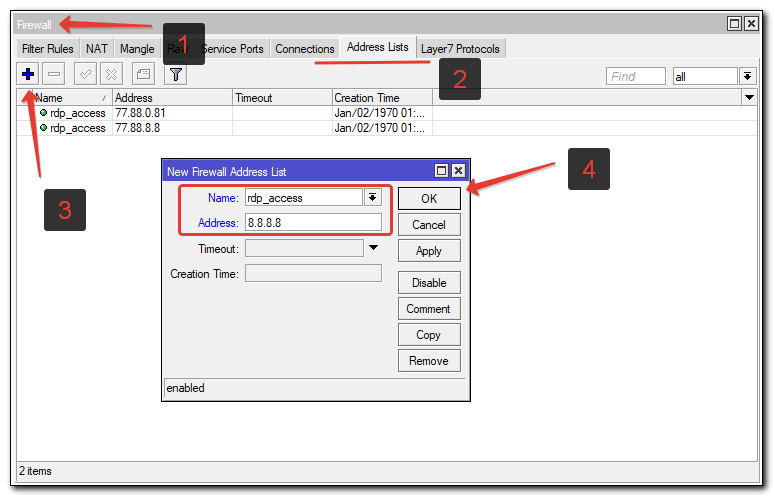

Якщо використовується список ip адрес, який буде змінюватися, простіше відразу в правилі проброса вказати на список, а потім правити вже сам список. Для цього його треба створити. Створити список ip можна на вкладці Address List. Додамо список:

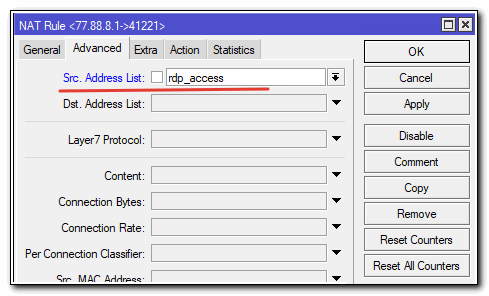

Повертаємося в правило проброса порту, переходимо на вкладку Advanced і додаємо вказаний список в Src. Adress List

Тепер для зміни списку доступу до проброшенному порту не треба чіпати саме правило. Досить відредагувати список.

На цьому по налаштуванню NAT і кидок портів на Mikrotik все. Сподіваюся, у мене вийшло докладно і зрозуміло пояснити основні моменти і деякі нюанси.

Захист підключення через winbox

Розповім окремо про те, як захистити підключення по winbox за допомогою firewall. У мікротіках час від часу знаходять критичні уразливості. Єдиним способом надійно від них захиститися – обмежити доступ до winbox за допомогою фаєрвола. Після цього можна спати спокійно і робити поновлення системи не екстрено, після публікації уразливості, а планово.

У розглянутому раніше списку правил для фаервола заблоковані всі зовнішні підключення повністю. Це найбезпечніший варіант налаштувань. Іноді потрібен доступ до віддаленого управління. Якщо неможливо створити статичний список ip адрес, для яких буде дозволено підключення, то виходом в цьому випадку налаштувати vpn сервер на мікротіке і підключатися через vpn. Це хоч і менш безпечно прямого обмеження на рівні списку ip адрес, але все одно значно краще, ніж залишати доступ через winbox без обмеження через інтернет.

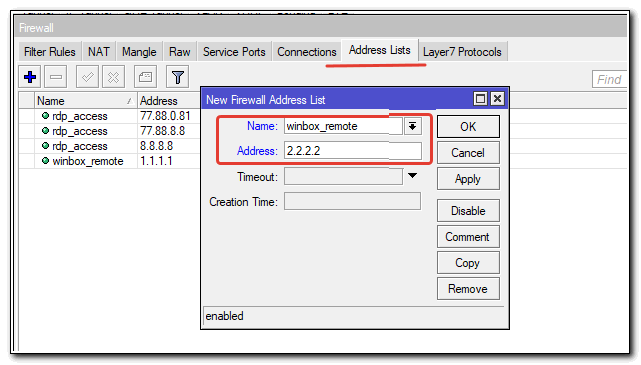

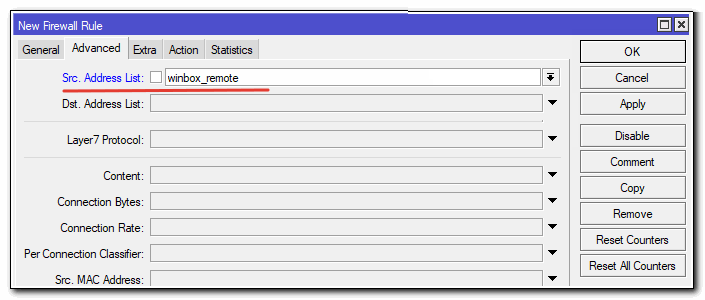

Тема настройки vpn в mikrotik виходить за рамки даної статті. Читайте окремий матеріалу з цього приводу. Зробимо просте обмеження доступу до управління на рівні ip. Для початку створимо список IP адрес, яким буде дозволено підключатися віддалено до winbox.

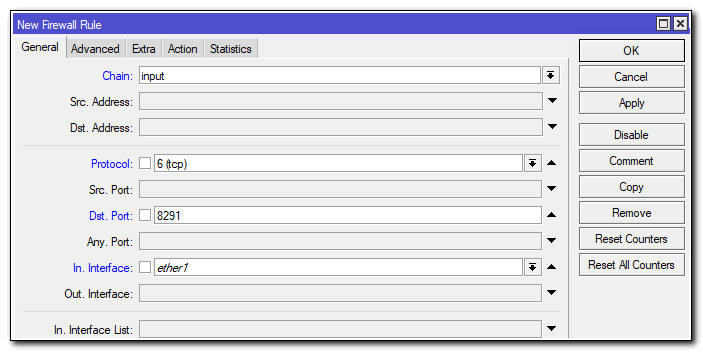

Додаємо правило в Firewall. Воно повинно бути вище правила, де блокуються всі вхідні з’єднання.

add action=accept chain=input comment="accept management for white-list" dst-port=8291 in-interface=ether1-wan protocol=tcp src-address-list=winbox_remote

У вкладці Advanced вказуємо список:

У розділі action ставимо accept. Так ми убезпечили віддалений доступ через winbox. Вважаю це найпростішим і безпечним способом захисту мікротіка. Якщо є можливість обмежень по ip, завжди використовуйте. Це універсальний спосіб, придатний для будь-якого випадку і системи, не тільки по відношенню до Mikrotik.

У сучасному світі ІТ постійно знаходять уразливості. Неможливо завжди оперативно ставити оновлення. Найчастіше, ці оновлення можуть або порушити роботу системи, або містити інші уразливості. Тільки обмеження доступу до служб і систем дозволяє більш чи менш надійно захиститися і спати спокійно, не поспішаючи оновлюватися щодуху при виявленні черговий критичної уразливості.

Підсумковий список правил після всіх наших налаштувань в цій статті повинен вийти приблизно таким.

Fasttrack

У дефолтних правилах firewall mikrotik включений режим Fasttrack. Я в своїх правилах його зазвичай не використовую. Спробую своїми словами пояснити, що це таке. Я довго намагався вникнути в суть цієї технології, коли розбирався.

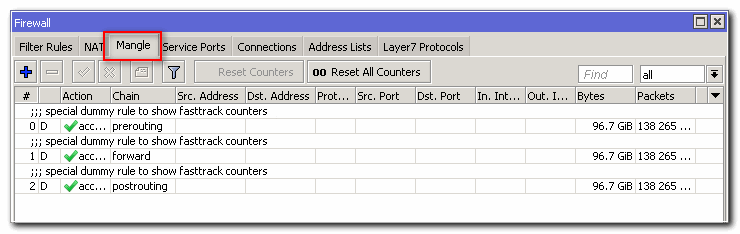

Fasttrack – пропріетарна технологія Mikrotik, що дозволяє маркувати ip пакети для більш швидкого проходження пакетного фільтра. Включити режим маркування пакетів fasttrack дуже просто. Досить додати в ланцюжок forward першим наступне правило:

/ip firewall filter add action=fasttrack-connection chain=forward comment=fasttrack connection-state=established,related

Далі залишаються все ті ж самі правила, що я описав раніше в статті.

В цьому режимі пакети переміщаються за спрощеним маршрутом в пакетному фільтрі, тому не працюють такі технології обробки пакетів:

- firewall filter;

- mangle rules;

- queues с parrent=global;

- IP accounting;

- IPSec;

- hotspot universal client;

- VRF;

За рахунок того, що маршрут обробки пакетів коротший, він менше навантажує процесор на шкоду функціоналу. Якщо ви нічого з перерахованого не використовуєте, то можна користуватися fasttrack. Однак, найчастіше потрібні queues, тому від нього доводиться відмовлятися. Якщо ж у вас не використовуються черги і якісь особливі правила в firewall, то можете використовувати технологію.

Щоб переконатися, що режим fasttrack працює, можна подивитися розділ Mangle. Лічильник з маркованими пакетами повинен зростати.

І в завершенні по fasttrack важливе зауваження – він не працює в CHR. Я з цим зіткнувся особисто, коли тестував. У мене тестове оточення налаштоване на CHR і там fasttrack не працював. Причому його можна включити, але все лічильники пакетів будуть нульовими. Реально технологія не працює.

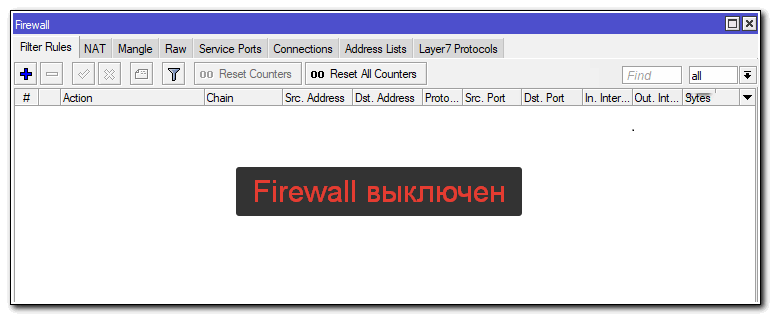

Як на мікротік відключити фаєрвол

Для того, щоб повністю відключити Firewall на мікротіке, досить просто відключити або видалити всі правила в списку. За замовчуванням, в mikrotik використовуються дозволяють правила. Все, що не заборонено – дозволено, тобто firewall нормально відкритий. Якщо у вас немає жодного активного правила, можна вважати, що файрвол відключений, так як він пропускає все з’єднання без обмежень.

Ось приклад відключеного фаєрвола на мікротік 🙂

Підсумковий список правил, налаштований за цією статтею, вийшов ось такий:

/ip firewall address-list add address=10.20.1.1 list=winbox_remote /ip firewall filter add action=accept chain=input comment="accept establish & related" connection-state=established,related add action=drop chain=input comment="drop invalid" connection-state=invalid add action=accept chain=input comment="accept ICMP" protocol=icmp add action=accept chain=input comment="accept management for white-list" dst-port=8291 in-interface=ether1-wan protocol=tcp src-address-list=winbox_remote add action=drop chain=input comment="drop all not from lan" in-interface=!bridge1-lan add action=accept chain=forward comment="accept established,related" connection-state=established,related add action=drop chain=forward comment="drop invalid" connection-state=invalid add action=drop chain=forward comment="drop all from WAN to LAN" connection-nat-state=!dstnat connection-state=new in-interface=ether1-wan add action=accept chain=forward comment="accept http & https from LAN" dst-port=80,443 in-interface=bridge1-lan out-interface=ether1-wan protocol=tcp add action=accept chain=forward comment="accept dns from lan" dst-port=53 in-interface=bridge1-lan out-interface=ether1-wan protocol=udp add action=drop chain=forward comment="drop all from LAN to WAN" in-interface=bridge1-lan out-interface=ether1-wan /ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-wan add action=dst-nat chain=dstnat dst-port=41221 in-interface=ether1-wan protocol=tcp to-addresses=192.168.88.200 to-ports=3389

Висновок

Не сподобалася стаття і хочеш навчити мене адмініструвати? Будь ласка, я люблю вчитися. Коментарі в твоєму розпорядженні. Розкажи, як зробити правильно!

На цьому все по базовому налаштуванні firewall на mikrotik. Постарався показати максимально докладно базовий набір правил фаєрвола для забезпечення безпеки і захисту локальної мережі і самого роутера.

Мій список правил не сильно відрізняється від дефолтного. Привів його послідовно за правилом, щоб просто пояснити логіку, як треба міркувати і діяти при додаванні правил. В якості самостійної роботи пропоную додати правило, яке дозволяє пінг з локальної мережі в інтернет. Якщо самостійно не вийшло зробити, напишіть в коментарі, я приведу робочий приклад.

Тема ця велика, напевно у когось є зауваження і свої поради щодо запропонованої налаштування. Тут немає універсальних правил на всі випадки життя. Firewall в мікротік заснований на лінуксових iptalbes, а це безмежне поле для маневру.